Gestion des Secrets et Accès Just-In-Time

Contexte et Situation

Vous êtes administrateur système junior dans une entreprise de services financiers (FinTech). L'entreprise traite des données sensibles (informations bancaires, données clients) et doit respecter des normes strictes de sécurité et de conformité (RGPD, PCI-DSS, SOC2).

Situation Initiale (Problème à Résoudre)

L'audit de sécurité annuel a révélé plusieurs failles critiques dans la gestion des accès aux bases de données :

Credentials statiques exposé

Partage de credentials

Absence de rotation

Accès permanents

Traçabilité inexistante

Conséquences Potentielles

Sécurité : Risque de compromission des données clients

Conformité : Amende RGPD pouvant atteindre 4% du CA annuel

Réputation : Perte de confiance des clients en cas de fuite

Financier : Perte de clients et coûts de remédiation élevés

Mission Confiée

Votre responsable technique vous confie la mission de mettre en place une solution moderne de gestion des secrets et des accès privilégiés, basée sur les best practices de l'industrie.

Contraintes :

Budget limité (solutions open source privilégiées)

Déploiement en environnement on-premise

Intégration avec le pipeline CI/CD existant (GitLab)

Formation des équipes minimale (solution intuitive)

Livrables attendus :

Un Proof of Concept (POC) fonctionnel

Une documentation complète

Une démonstration aux équipes

Un plan de déploiement en production

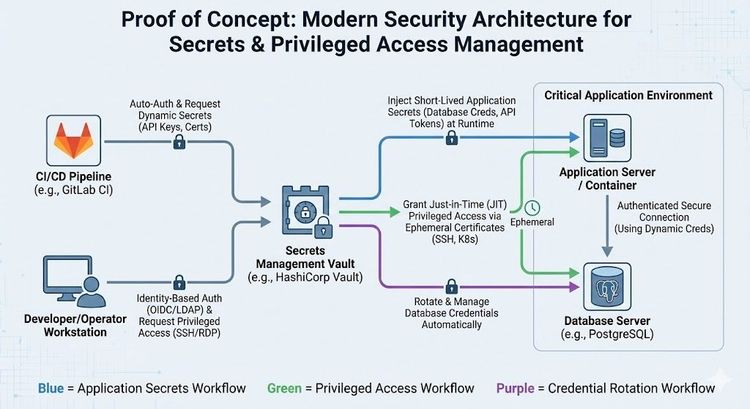

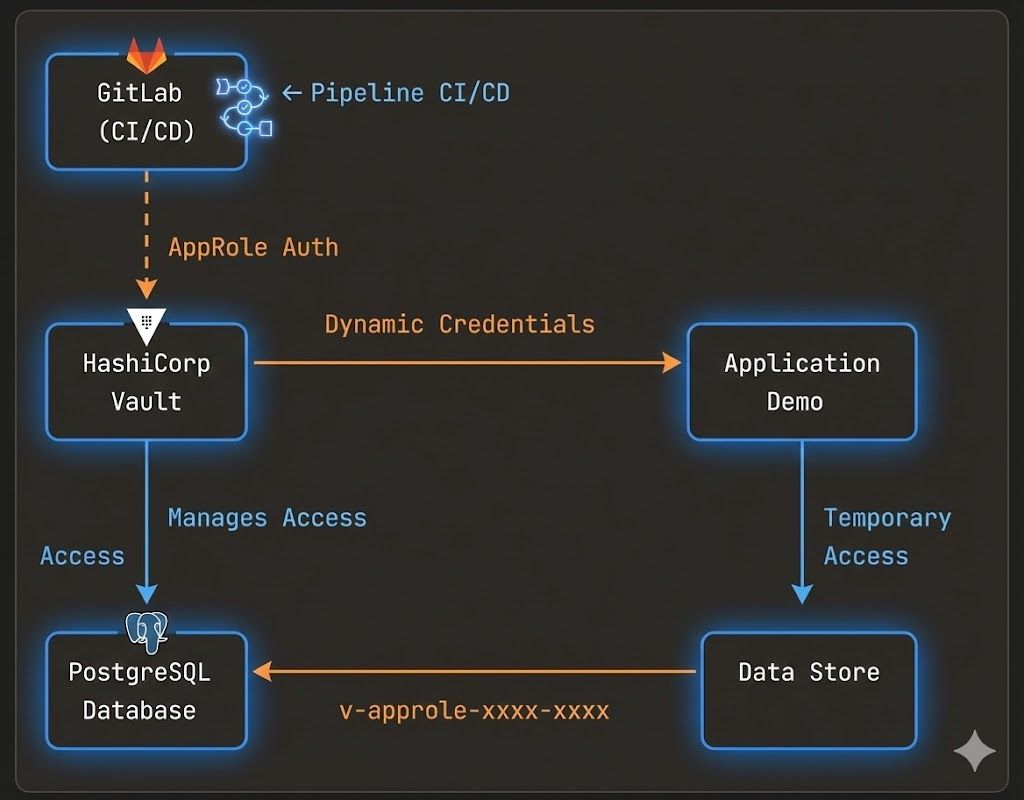

Architecture du TP

Comprendre les enjeux de la gestion des secrets

Maîtriser HashiCorp Vault (installation, configuration, utilisation)

Mettre en œuvre des credentials dynamiques

Intégrer Vault dans un pipeline CI/CD

Auditer et tracer les accès privilégiés

Produire une documentation professionnelle

Objectifs Pédagogiques

À l'issue de ce TP, vous serez capable de :

Comprendre les enjeux de la gestion sécurisée des secrets en entreprise

Identifier les vulnérabilités liées aux credentials statiques

Mettre en œuvre une solution moderne de gestion des secrets (HashiCorp Vault)

Intégrer Vault dans un pipeline CI/CD

Auditer et tracer les accès aux ressources sensibles

Choix Technologiques

HashiCorp Vault

Qu'est-ce que c'est ?

Vault est un outil open-source de gestion centralisée des secrets, développé par HashiCorp.

Fonctionnalités principales :

Secrets Engine : Stockage et génération de secrets

Dynamic Secrets : Génération de credentials à la demande

Lease Management : Gestion du cycle de vie des secrets

Audit Logging : Logs détaillés de tous les accès

Access Policies : Contrôle d'accès granulaire

Encryption as a Service : Chiffrement/déchiffrement de données

Docker & Docker Compose

Pourquoi Docker dans ce TP ?

Environnement reproductible

Isolation des services

Déploiement rapide

Pas d'impact sur le système hôte

PostgreSQL

Rôle dans le TP :

Base de données cible dont on veut sécuriser l'accès.

Fonctionnalités utilisées :

Gestion des utilisateurs (CREATE ROLE, DROP ROLE)

Permissions (GRANT/REVOKE)

Durée de validité des passwords (VALID UNTIL)

GitLab CI/CD

Rôle dans le TP :

Automatiser le déploiement avec récupération sécurisée des secrets.

Node.js / Express (Application Demo)

Rôle :

Application exemple qui montre comment une vraie application utilise Vault.

Schéma de l'Infrastructure

Cliquer pour agrandir

Pré-requis pour ce TP

Avant de commencer ce TP, assurez-vous d'avoir installé et configuré :

Cliquez sur un pré-requis pour voir le tutoriel d'installation complet

Ressources à télécharger

Aucune ressource disponible pour ce TP.