Réseaux Avancé – VyOS - VPN IPSEC

Contexte et Situation

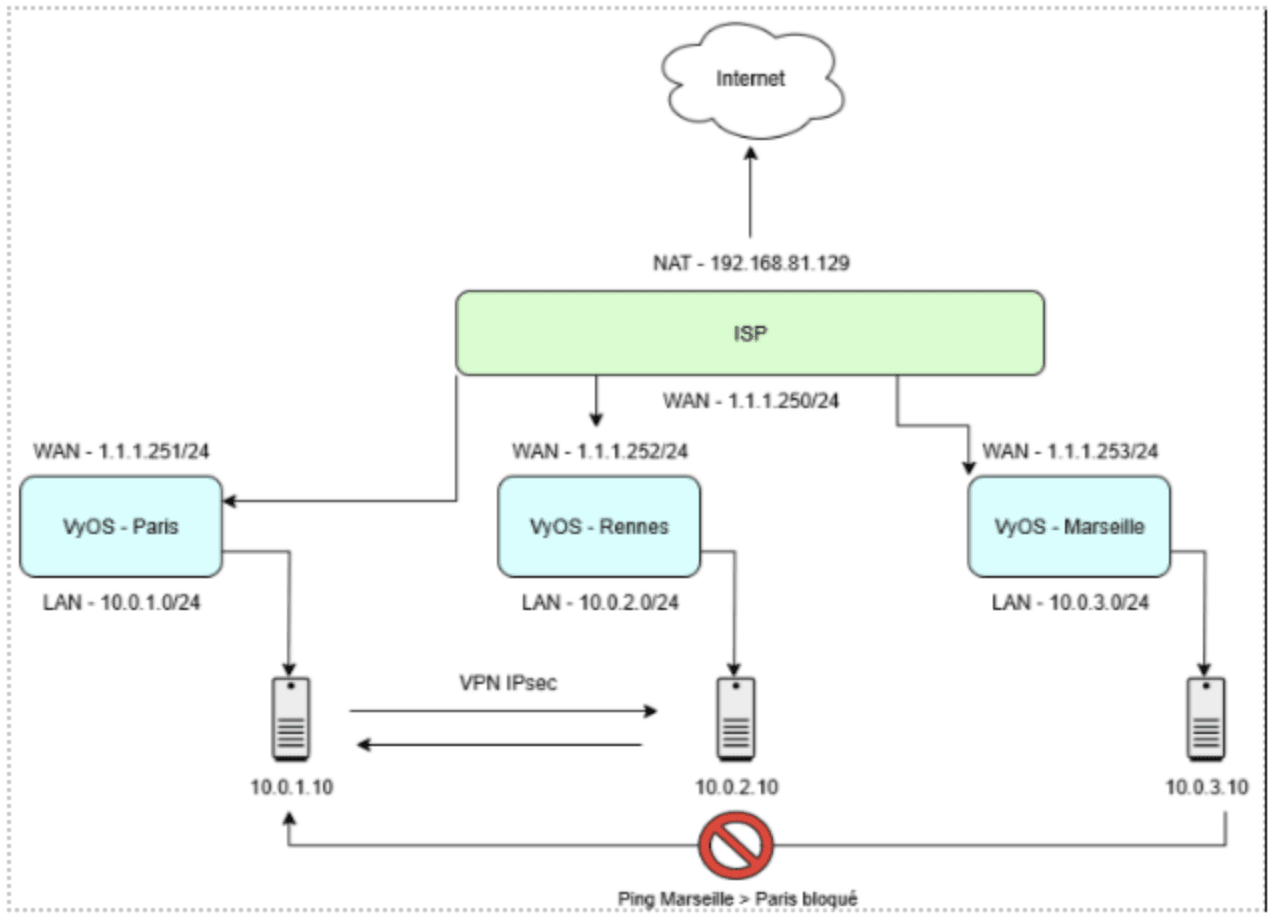

L’entreprise Bantko dispose d’un siège social à Paris et de deux agences à Rennes et Marseille.

Chaque site dispose de son propre LAN et est relié à Internet via un opérateur (ISP).

Architecture du TP

Le routage entre les sites doit être dynamique via OSPF.

Les échanges entre Paris et Rennes doivent être sécurisés via un VPN IPsec site-to-site.

Un firewall doit bloquer certains flux réseau définis.

Objectifs Pédagogiques

Découvrir et utiliser un OS réseau professionnel (VyOS).

Configurer un réseau multi-sites avec routage dynamique.

Mettre en œuvre un firewall, du NAT et un VPN site-to-site entre autres

Tester et superviser une infrastructure réseau.

Workflow

1. Déploiement des instances

Créez 4 routeurs VyOS (Paris, Rennes, Marseille, ISP).

Créez 2-3 VMs Linux (ou Windows) représentant les LAN utilisateurs de chaque site.

2. Configuration basique

Configurez les adresses IP sur chaque interface réseau.

Vérifiez la connectivité entre routeurs voisins (ping).

3. Routage dynamique

Activez OSPF sur ISP, Paris, Rennes et Marseille.

Vérifiez que les tables de routage permettent la communication entre les LANs.

4.Services réseau avancés

Configurer DHCP sur Paris avec DHCP relay entre sites

Configurer DNS forwarding sur chaque site

Mettre en place NTP pour synchronisation (le serveur NTP sera sur Paris)

5. Firewall & NAT

Configurez le NAT sur ISP

Configurez un firewall pour bloquer le ping entre le LAN de Marseille et le LAN de Paris (dans un seul sens).

6. VPN site-to-site

Configurez un tunnel IPsec entre Paris et Rennes.

Le tunnel doit permettre aux utilisateurs des LANs de Paris et Rennes de communiquer de façon sécurisée.

7.Analyse des flux réseau et IPsec

Phase 1 : Captures avec monitor traffic

Vous allez capturer le trafic ICMP sur l'interface LAN de PARIS pendant que vous envoyez des pings vers Rennes. Observez le contenu visible. Ensuite, capturez le protocole ESP sur l'interface WAN et comparez la différence de lisibilité. Redémarrez le VPN et capturez la négociation IKE sur le port UDP 500. Terminez en capturant sur ISP pour voir ce qu'un attaquant pourrait intercepter.

Phase 2 : Analyse avec tcpdump

Listez les interfaces disponibles avec tcpdump puis capturez les paquets ICMP avec plus de détails. Lancez deux captures simultanées sur LAN et WAN pour observer la transformation d'un même paquet. Capturez ensuite les paquets ESP en hexadécimal pour analyser le chiffrement. Enregistrez une capture dans un fichier pcap et relisez-la. En bonus, désactivez IPsec et capturez sur ISP pour mesurer l'impact du VPN.

6. Supervision & Tests

Effectuez des pings entre les LANs pour vérifier la connectivité.

Utilisez traceroute pour visualiser le chemin suivi par les paquets.

Vérifiez que :

Le NAT fonctionne pour le LAN de Paris vers Internet.

Le firewall bloque bien certains flux.

Le VPN fonctionne entre Paris et Rennes.

Livrables étudiants

Capture d’écran de la configuration VyOS (show configuration).

Tests de connectivité (ping, traceroute).

Rapport écrit expliquant les choix (routage, firewall, VPN).

Fournissez des captures d'écran montrant trafic clair versus chiffré et rédigez une page expliquant la protection IPsec.

Schéma de l'Infrastructure

Cliquer pour agrandir

Ressources à télécharger

Aucune ressource disponible pour ce TP.